美網絡攻擊我國某智慧能源和數字信息大型高科技企業(ye) 事件調查報告

2024年12月18日,國家互聯網應急中心CNCERT發布公告(https://www.cert.org.cn/publish/main/8/2024/20241218184234131217571/20241218184234131217571_.html),發現處置兩(liang) 起美對我大型科技企業(ye) 機構網絡攻擊事件。本報告將公布對其中我國某智慧能源和數字信息大型高科技企業(ye) 的網絡攻擊詳情,為(wei) 全球相關(guan) 國家、單位有效發現和防範美網絡攻擊行為(wei) 提供借鑒。

一、網絡攻擊流程

(一)利用郵件服務器漏洞進行入侵

該公司郵件服務器使用微軟Exchange郵件係統。攻擊者利用2個(ge) 微軟Exchange漏洞進行攻擊,首先利用某任意用戶偽(wei) 造漏洞針對特定賬戶進行攻擊,然後利用某反序列化漏洞再次進行攻擊,達到執行任意代碼的目標。

(二)在郵件服務器植入高度隱蔽的內(nei) 存木馬

為(wei) 避免被發現,攻擊者在郵件服務器中植入了2個(ge) 攻擊武器,僅(jin) 在內(nei) 存中運行,不在硬盤存儲(chu) 。其利用了虛擬化技術,虛擬的訪問路徑為(wei) /owa/auth/xxx/xx.aspx和/owa/auth/xxx/yy.aspx,攻擊武器主要功能包括敏感信息竊取、命令執行以及內(nei) 網穿透等。內(nei) 網穿透程序通過混淆來逃避安全軟件檢測,將攻擊者流量轉發給其他目標設備,達到攻擊內(nei) 網其他設備的目的。

(三)對內(nei) 網30餘(yu) 台重要設備發起攻擊

攻擊者以郵件服務器為(wei) 跳板,利用內(nei) 網掃描和滲透手段,在內(nei) 網中建立隱蔽的加密傳(chuan) 輸隧道,通過SSH、SMB等方式登錄控製該公司的30餘(yu) 台重要設備並竊取數據。包括個(ge) 人計算機、服務器和網絡設備等;被控服務器包括,郵件服務器、辦公係統服務器、代碼管理服務器、測試服務器、開發管理服務器和文件管理服務器等。為(wei) 實現持久控製,攻擊者在相關(guan) 服務器以及網絡管理員計算機中植入了能夠建立websocket+SSH隧道的攻擊竊密武器,實現了對攻擊者指令的隱蔽轉發和數據竊取。為(wei) 避免被發現,該攻擊竊密程序偽(wei) 裝成微信相關(guan) 程序WeChatxxxxxxxx.exe。攻擊者還在受害服務器中植入了2個(ge) 利用PIPE管道進行進程間通信的模塊化惡意程序,實現了通信管道的搭建。

二、竊取大量商業(ye) 秘密信息

(一)竊取大量敏感郵件數據

攻擊者利用郵件服務器管理員賬號執行了郵件導出操作,竊密目標主要是該公司高層管理人員以及重要部門人員。攻擊者執行導出命令時設置了導出郵件的時間區間,有些賬號郵件全部導出,郵件很多的賬號按指定時間區間導出,以減少竊密數據傳(chuan) 輸量,降低被發現風險。

(二)竊取核心網絡設備賬號及配置信息

攻擊者通過攻擊控製該公司3名網絡管理員計算機,頻繁竊取該公司核心網絡設備賬號及配置信息。例如,2023年5月2日,攻擊者以位於(yu) 德國的代理服務器(95.179.XX.XX)為(wei) 跳板,入侵了該公司郵件服務器後,以郵件服務器為(wei) 跳板,攻擊了該公司網絡管理員計算機,並竊取了“網絡核心設備配置表”、“核心網絡設備配置備份及巡檢”、“網絡拓撲”、“機房交換機(核心+匯聚)”、“運營商IP地址統計”、“關(guan) 於(yu) 采購互聯網控製網關(guan) 的請示”等敏感文件。

(三)竊取項目管理文件

攻擊者通過對該公司的代碼服務器、開發服務器等進行攻擊,頻繁竊取該公司相關(guan) 開發項目數據。例如,2023年7月26日,攻擊者以位於(yu) 芬蘭(lan) 的代理服務器(65.21.XX.XX)為(wei) 跳板,攻擊控製該公司的郵件服務器後,又以此為(wei) 跳板,頻繁訪問在該公司代碼服務器中已植入的後門攻擊武器,竊取數據達1.03GB。為(wei) 避免被發現,該後門程序偽(wei) 裝成開源項目“禪道”中的文件“tip4XXXXXXXX.php”。

(四)清除攻擊痕跡並進行反取證分析

為(wei) 避免被發現,攻擊者每次攻擊後,都會(hui) 清除計算機日誌中攻擊痕跡,並刪除攻擊竊密過程中產(chan) 生的臨(lin) 時打包文件。攻擊者還會(hui) 查看係統審計日誌、曆史命令記錄、SSH相關(guan) 配置等,意圖分析機器被取證情況,對抗網絡安全檢測。

三、攻擊行為(wei) 特點

(一)攻擊時間

分析發現,此次攻擊活動主要集中在北京時間22時至次日8時,相對於(yu) 美國東(dong) 部時間為(wei) 白天10時至20時,攻擊時間主要分布在美國時間的星期一至星期五,在美國主要節假日未出現攻擊行為(wei) 。

(二)攻擊資源

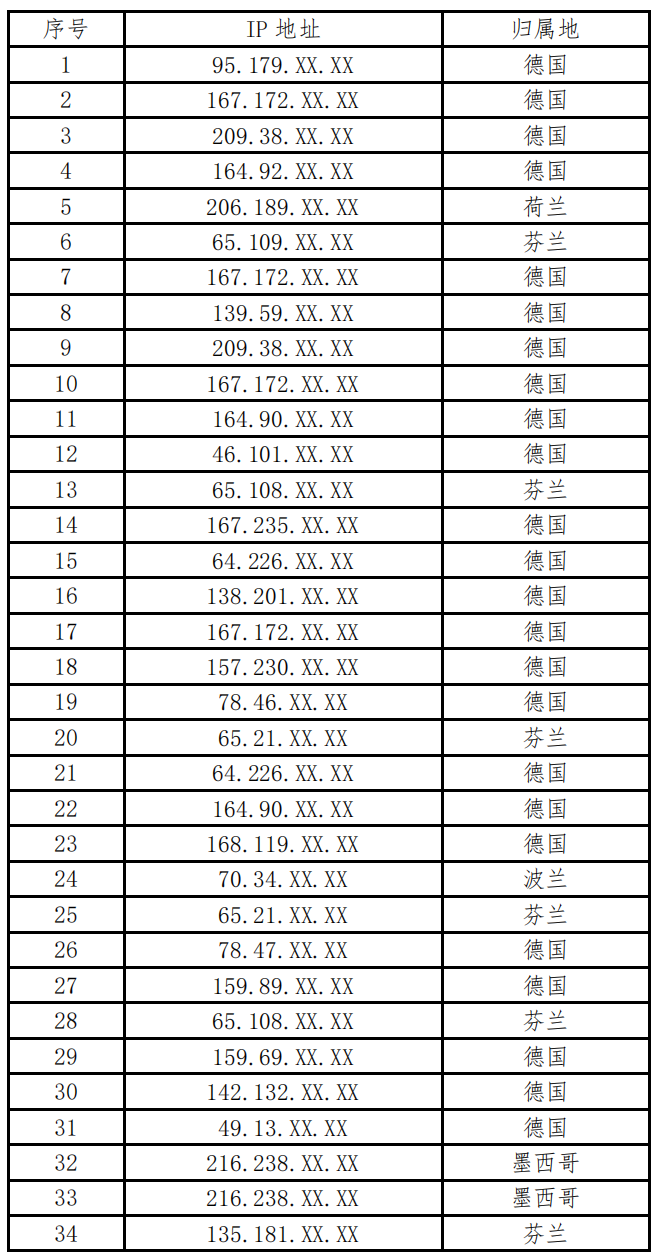

2023年5月至2023年10月,攻擊者發起了30餘(yu) 次網絡攻擊,攻擊者使用的境外跳板IP基本不重複,反映出其高度的反溯源意識和豐(feng) 富的攻擊資源儲(chu) 備。

(三)攻擊武器

攻擊者植入的2個(ge) 用於(yu) PIPE管道進程通信的模塊化惡意程序位於(yu) “c:\\windows\\system32\\”下,使用了.net框架,編譯時間均被抹除,大小為(wei) 數十KB,以TLS加密為(wei) 主。郵件服務器內(nei) 存中植入的攻擊武器主要功能包括敏感信息竊取、命令執行以及內(nei) 網穿透等。在相關(guan) 服務器以及網絡管理員計算機中植入的攻擊竊密武器,使用https協議,可以建立websocket+SSH隧道,會(hui) 回連攻擊者控製的某域名。

四、部分跳板IP列表

2024年12月18日,國家互聯網應急中心CNCERT發布公告(https://www.cert.org.cn/publish/main/8/2024/20241218184234131217571/20241218184234131217571_.html),發現處置兩(liang) 起美對我大型科技企業(ye) 機構網絡攻擊事件。本報告將公布對其中我國某先進材料設計研究院的網絡攻擊詳情,為(wei) 全球相關(guan) 國家、單位有效發現和防範美網絡攻擊行為(wei) 提供借鑒。

一、網絡攻擊流程

(一)利用漏洞進行攻擊入侵

2024年8月19日,攻擊者利用該單位電子文件係統注入漏洞入侵該係統,並竊取了該係統管理員賬號/密碼信息。2024年8月21日,攻擊者利用竊取的管理員賬號/密碼登錄被攻擊係統的管理後台。

(二)軟件升級管理服務器被植入後門和木馬程序

2024年8月21日12時,攻擊者在該電子文件係統中部署了後門程序和接收被竊數據的定製化木馬程序。為(wei) 逃避檢測,這些惡意程序僅(jin) 存在於(yu) 內(nei) 存中,不在硬盤上存儲(chu) 。木馬程序用於(yu) 接收從(cong) 涉事單位被控個(ge) 人計算機上竊取的敏感文件,訪問路徑為(wei) /xxx/xxxx?flag=syn_user_policy。後門程序用於(yu) 將竊取的敏感文件聚合後傳(chuan) 輸到境外,訪問路徑是/xxx/xxxStats。

(三)大範圍個(ge) 人主機電腦被植入木馬

2024年11月6日、2024年11月8日和2024年11月16日,攻擊者利用電子文檔服務器的某軟件升級功能將特種木馬程序植入到該單位276台主機中。木馬程序的主要功能一是掃描被植入主機的敏感文件進行竊取。二是竊取受攻擊者的登錄賬密等其他個(ge) 人信息。木馬程序即用即刪。

二、竊取大量商業(ye) 秘密信息

(一)全盤掃描受害單位主機

攻擊者多次用中國境內(nei) IP跳板登錄到軟件升級管理服務器,並利用該服務器入侵受害單位內(nei) 網主機,並對該單位內(nei) 網主機硬盤反複進行全盤掃描,發現潛在攻擊目標,掌握該單位工作內(nei) 容。

(二)目的明確地針對性竊取

2024年11月6日至11月16日,攻擊者利用3個(ge) 不同的跳板IP三次入侵該軟件升級管理服務器,向個(ge) 人主機植入木馬,這些木馬已內(nei) 置與(yu) 受害單位工作內(nei) 容高度相關(guan) 的特定關(guan) 鍵詞,搜索到包含特定關(guan) 鍵詞的文件後即將相應文件竊取並傳(chuan) 輸至境外。這三次竊密活動使用的關(guan) 鍵詞均不相同,顯示出攻擊者每次攻擊前均作了精心準備,具有很強的針對性。三次竊密行為(wei) 共竊取重要商業(ye) 信息、知識產(chan) 權文件共4.98GB。

三、攻擊行為(wei) 特點

(一)攻擊時間

分析發現,此次攻擊時間主要集中在北京時間22時至次日8時,相對於(yu) 美國東(dong) 部時間為(wei) 白天時間10時至20時,攻擊時間主要分布在美國時間的星期一至星期五,在美國主要節假日未出現攻擊行為(wei) 。

(二)攻擊資源

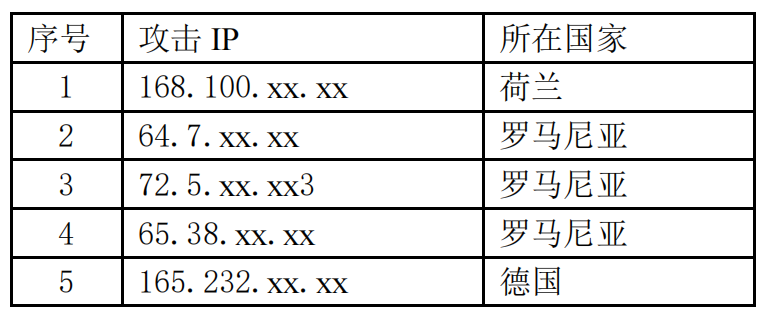

攻擊者使用的5個(ge) 跳板IP完全不重複,位於(yu) 德國和羅馬尼亞(ya) 等地,反映出其高度的反溯源意識和豐(feng) 富的攻擊資源儲(chu) 備。

(三)攻擊武器

一是善於(yu) 利用開源或通用工具偽(wei) 裝躲避溯源,此次在涉事單位服務器中發現的後門程序為(wei) 開源通用後門工具。攻擊者為(wei) 了避免被溯源,大量使用開源或通用攻擊工具。

二是重要後門和木馬程序僅(jin) 在內(nei) 存中運行,不在硬盤中存儲(chu) ,大大提升了其攻擊行為(wei) 被我分析發現的難度。

(四)攻擊手法

攻擊者攻擊該單位電子文件係統服務器後,篡改了該係統的客戶端分發程序,通過軟件客戶端升級功能,向276台個(ge) 人主機投遞木馬程序,快速、精準攻擊重要用戶,大肆進行信息搜集和竊取。以上攻擊手法充分顯示出該攻擊組織的強大攻擊能力。

四、部分跳板IP列表

版權聲明:凡注明“來源:新利平台”或“新利平台文”的所有作品,版權歸高原(北京)文化傳(chuan) 播有限公司。任何媒體(ti) 轉載、摘編、引用,須注明來源新利平台和署著作者名,否則將追究相關(guan) 法律責任。